Concepto Confidencial De La Bandera De La Protección De Datos Ilustración del Vector - Ilustración de conformidad, proteja: 124191038

La confidencialidad de los datos de los empleados tiene mayor carencia de seguridad que la de los clientes - ORH | Observatorio de Recursos Humanos

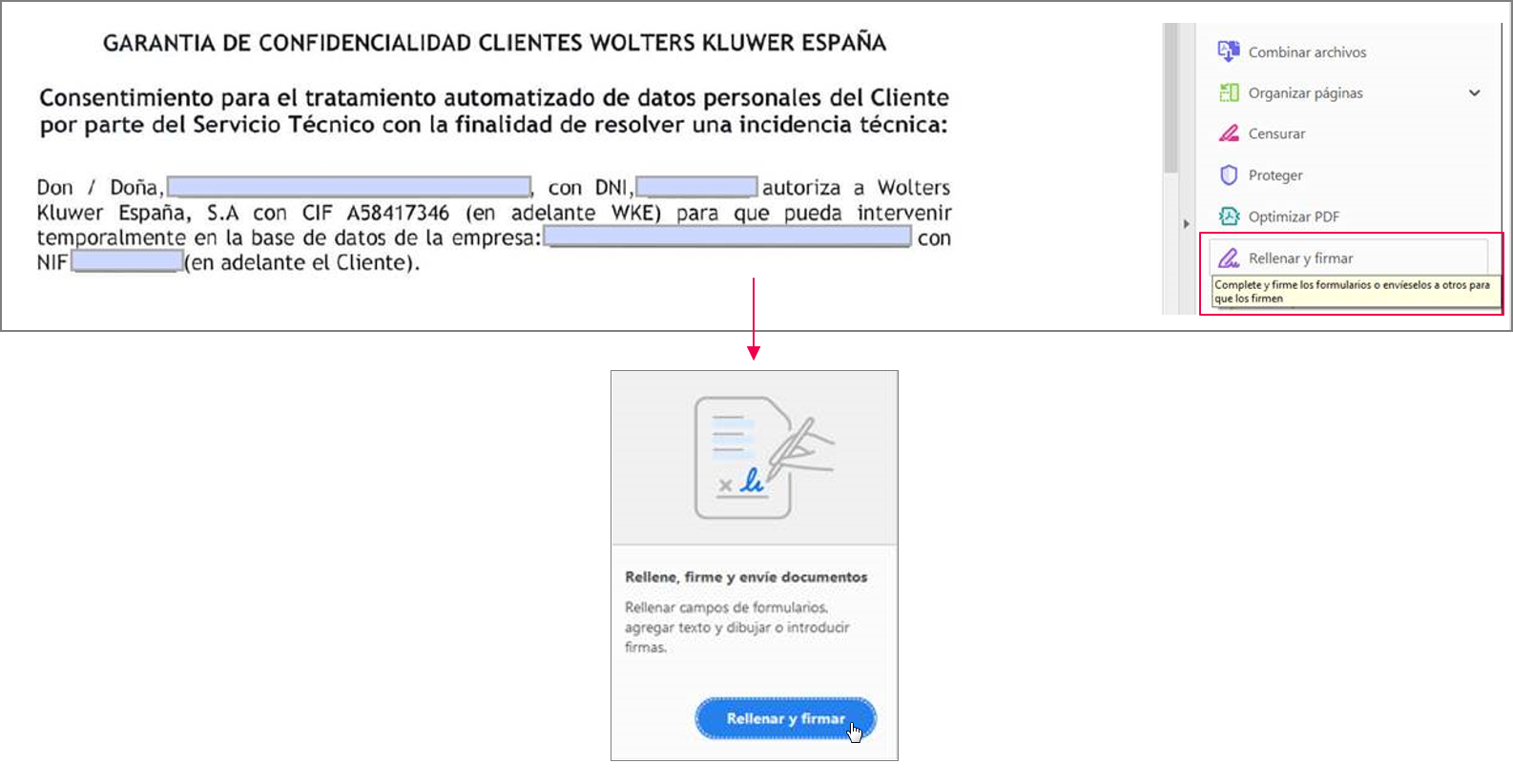

Cloud Computing: La seguridad y confidencialidad de los datos: el secreto profesional | PROTEC-DATOS

Seguridad De La Red, Protección De Datos Personal, Seguridad Del Pago, Base De Datos Segura Ilustración del Vector - Ilustración de aislamiento, equipo: 94991443

Protección De Datos Personales. Preservación Y Confidencialidad De La Información, Base De Datos Segura. Ilustraciones Svg, Vectoriales, Clip Art Vectorizado Libre De Derechos. Image 95716635.